效率源数据恢复论坛

标题: 【效率源科技】暗网取证思路和方法研究 [打印本页]

作者: xlysoft 时间: 2018-5-14 17:50

标题: 【效率源科技】暗网取证思路和方法研究

初识暗网

“我们所熟知的互联网,并不是我们所看见的样子。”

在我们所触及不到的角落,搜索引擎都无法捕捉的地方,有一个黑暗的平行世界——暗网。

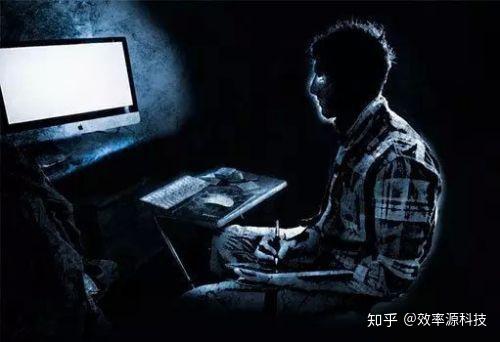

那么什么是暗网呢?

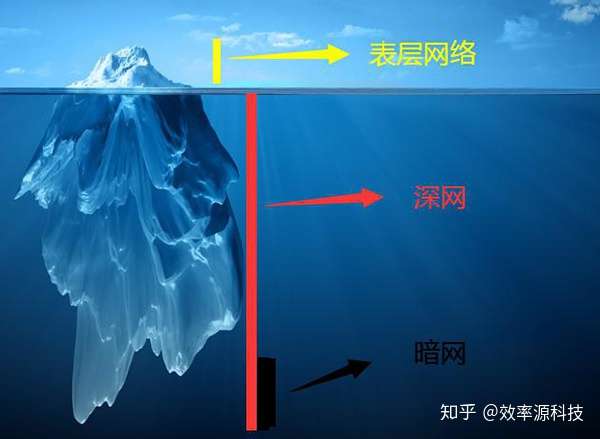

暗网本质上是深网(Deep Web)的一个子集,属于深网的一小部分,需要通过专门的工具、获得专门的授权、对电脑进行专门的配置等特殊的方式才能访问,区别于可以被标准搜索引擎索引到的表层网络。

我们常说暗网是“比想象恐怖100倍的互联网世界”,毒品、军火交易、绑架、杀人、身份造假等一系列非法交易在这里肆意猖獗,疯狂生长。

因为暗网的服务器地址和数据传输通常都是“隐身”的,难以通过常规技术手段查找检索,“暗网”成员的相互联络具有极端私密性,一般技术手段很难拦截,即便拦截也难以破译。因此对暗网世界中的非法交易、非法行为很难实施有效的打击和阻止。

但是随着暗网对社会和公众安全的危害越来越严重,对暗网的取证需求也越来越迫切。

今天,我们就跟大家分享一些暗网取证的思路和方法,供大家参考。

一、暗网的技术架构

要介绍暗网取证思路,我们先来了解暗网的技术架构。

暗网大体可分为以下3个层次:

第一层:通过特定的网络环境就能进入,内容多为黄赌毒和重口味的内容,例如著名的丝绸之路就存在该层;

第二层:只能通过特定的方式或邀请才能进入,如各种邪恶势力和恐怖组织;

第三层:极少有人探索过,多为隐藏一些见不到光的政府机密文件。

访问暗网有很多种方式,但主要是通过Tor来进行访问。Tor是一个匿名性极其强烈的浏览器,因为Tor采用了洋葱路由加密网络技术。(洋葱路由加密网络的主要原理是该传输协议使用了大量的代理服务器和严格的加密方式,从而导致他人无法追踪到用户的具体位置,并且让用户在互联网上有着绝对的匿名性)

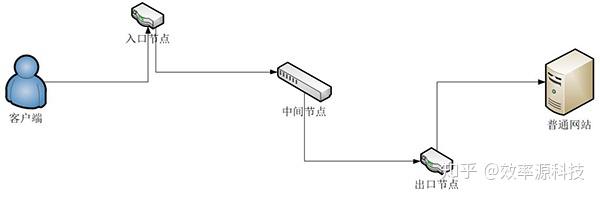

那么,暗网中的网络连接和普通网站的网络连接的区别有哪些?下面以Tor为例来简要阐述。

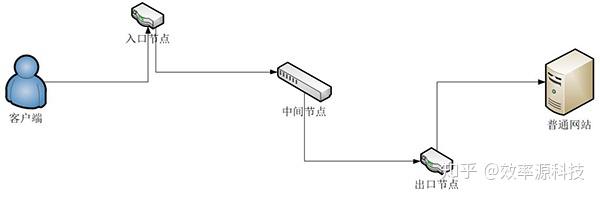

一般情况下,客户端匿名访问普通网站的方式(如图1)是首先通过本地网络随机选择一个入口节点,入口节点随机选择一个中间节点,中间节点随机选择一个出口节点,最后出口节点通过TCP 连接并以明文形式携带内容到目的服务器。入口节点知道用户的IP地址,出口节点知道目的服务器的IP地址以及传输内容。但是每一个节点都不知道完整信息流向,从而保证通信的匿名性。

图1:普通网络访问流程

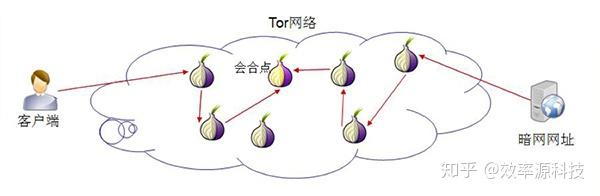

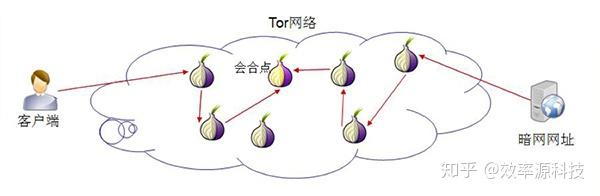

在暗网情况下,客户端匿名访问暗网服务器的地址需要经过六个Tor节点(如图2),客户端和服务器各通过一个 Tor电路连接到一个中继Tor节点(称为“会合点” ),这个会合点既不知道客户端地址,也不知道服务器地址,从而保证通信双方的匿名性。

图2:暗网访问流程

当然暗网中的Tor电路不仅增加了一个会合点,还增加了介绍点和目录数据库(如图3),各个节点的作用如下:

客户端:匿名访问暗网服务器的用户(浏览器);

暗网服务器:也叫隐藏的服务器,只能通过Tor网络被访问的目的服务器(网站);

目录数据库:存放暗网中的网站信息,用于客户端查询;

介绍点:用于与客户端或暗网服务器通信的节点;

会合点:用于最终客户端和暗网服务器端通信的节点。

配置网络环境

暗网中客户端和服务器的通信在经过会合点和介绍点时都通过Tor电路连接,因此介绍点和会合点都不知道客户端和服务器的具体位置,保证了通信双方的匿名性,并且所有经过Tor 网络的电路都是被TLS强加密的,Tor电路本身也有证书认证机制,防止了中间人攻击。二、暗网的取证思路分析

暗网取证跟同其他网络取证一样,需在互联网取证的方法框架内进行,具体取证步骤如下:

获取信息(Obtain information)

制定方案(Strategize)

收集证据(Collect)

数据分析(Data Analyze )

出具报告(Report)

获取信息

首先了解清楚取证任务的背景、需求、目的、网络设备和环境。主要应包括案件发生的日期、事件、网络拓扑、组织结构、通信系统、涉案的系统和数据、涉案的人员以及案件发生后的操作和处置流程等。

制定方案

在开展取证工作前,需要花费时间对此次取证工作进行评估,这是非常关键的一步。

对于网络取证来说,存在很多潜在的数据源,其中一些是易失数据,没有提取评估和制定有效的方案,很容易造成取证数据的遗失。

下面列出一些制定取证调查方案的一些技巧:

确定取证的目的和时间要求;

准备好取证所需的资源,包括:人员、设备和时间;

标识出所有可能的证据源,特别是易失性数据;

评估每项数据源的价值,以及所付出的代价;

标注出获取证据源的优先级;

列出初步的分析和取证计划;

确定定期沟通或通报的时间和方式;

预设可能会遇到状况及对应的响应办法;

当然在实际的取证过程中,还会遇到其他的问题,就需要对初期分析做出的方案进行调整,以便能获取到更多的数据。

收集证据

在完成上一步的方案制定之后,按照制定的方案内容,开始逐一收集各个证据源的数据。在每次收集证据时需要完成以下三项内容:

记录:记录收集的证据源的时间、来源、收集方式、证据源的软硬件信息等;

收集:使用工具或设备收集证据;

存储:将收集的证据进行有效保存,并明确证据的监管保护措施。

数据分析

数据分析的过程一般多为非线性的,但是一些关键思路和步骤还是不可缺少的,这些元素包括:

相关性:网络取证的一大特点就是会涉及到多个证据源,其中许多是带有时间戳的,可以使用一些方法和工具进行证据数据的关联;

时间线:在理清众多证据源时,需要建立一条有效的时间线;

取证需求:从取证的需求或目标入手,首先将最关心的时间隔离开来分析,弄清事件发生的来龙去脉,然后在对其相关的证据源进行分析验证,最后尽可能挖掘证据,有些证据源可能是之前从未检查过的来源,直至整个事件被完全分析清楚。

出具报告

把取证过程和结果用非技术人员可以理解的方式呈现出来,同时还需要保持科学的严谨性和完整性。突出重点和在较高的层次上进行阐述是关键环节,还需要有易于为之辩护的细节作为支撑。

三、暗网取证的难点

从上述阐述中可以知道,暗网取证的过程中存在很多挑战,具体包括:

获取:在暗网环境下,想定位指定的证据是极其困难的;

内容:与文件系统不一样的是,暗网所需获取的内容多为web站点的内容,没有固定的格式和规则;

存储:暗网网络设备通常不会使用次级存储介质或能在断电后持久保存数据的不丢失的存储介质,只会选择性的存储与执行操作相关的元数据,同时网络传输数据是加密的。

四、暗网取证方法

因为暗网取证内容获取和保存方面的难点,因此通过在线暗网取证就显得尤为重要。

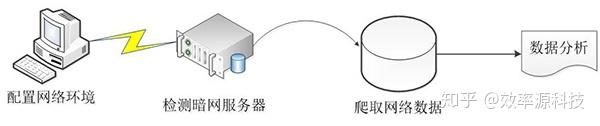

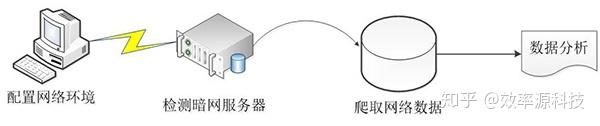

下面将给大家介绍在暗网环境下的在线取证步骤:配置网络环境,链接暗网网站,爬取网络数据,数据分析。

配置网络环境

由于常规的网络环境无法访问暗网的服务器,所以需要对我们的常规的网络环境进行配置,以便链接暗网站点。这里需要使用的到的工具有Tor洋葱路由器、I2P工具,当然国内的网络环境还需要使用VPN,特别说明一点,进行暗网访问时,最好配置一台虚拟机进行访问操作。

检测暗网服务器

为了验证上一步的网络环境配置和确认服务器站点的地址正确与否,需要暗网服务器进行链接确认,保障后续的数据收集工作能够顺利进行。

爬取网络数据

在正确链接到取证目标站点后,使用工具和方法对站点的数据进行爬取和收集,由于各个站点的数据内容和格式不完全相同,需针对特定的站点制定单独的数据爬取规则和方法,并且其中涉及到的其他站点的数据也需要依次爬取和收集,并做好对应的操作记录。

数据分析

对爬取和收集的数据进行数据分析、清洗、筛选,参照取证任务的目标进行数据分析研究,对数据进行归类分析和处理。涉及到的数据类型包括:图像文件、压缩文件、文档文件、音频文件、视频文件、可执行文件、脚本语言文件等。

以上就是暗网取证的思路、难点以及解决方法的分享。

在此,我们也希望大家来跟我们一起分享、交流、讨论更多关于暗网取证的更多知识、思路、问题,促进暗网取证的技术研究和进步。

另外,上文中说到的方法也已经在效率源暗网取证工具FAW 暗网取证系统中得到了应用,对暗网取证有需求或者兴趣的行业客户可以在我们的微信公众号来申请产品免费试用哦。

| 欢迎光临 效率源数据恢复论坛 (http://bbs.xlysoft.net/) |

Powered by Discuz! X3.2 |